CRA

Cyber Resilience Act und NIS-2: Synergien und Unterschiede der EU-Cybersicherheitsregulierung

Cyber Resilience Act vs. NIS-2-Richtlinie: Erfahren Sie die wichtigsten Unterschiede, Synergien und Handlungsempfehlungen für Ihr Unternehmen

CRA

Cyber Resilience Act vs. NIS-2-Richtlinie: Erfahren Sie die wichtigsten Unterschiede, Synergien und Handlungsempfehlungen für Ihr Unternehmen

NIS-2

Seit dem 6. Dezember 2025 ist das NIS-2-Umsetzungsgesetz in Deutschland geltendes Recht. Mit ihm tritt eine der bedeutsamsten Neuerungen im Bereich der Cybersicherheit in Kraft: die gesetzliche Schulungspflicht für Geschäftsleitungen nach § 38 Abs. 3 BSIG. Rund 29.500 Unternehmen in 18 Sektoren sind betroffen – von Energieversorgern über Gesundheitsdienstleister bis hin

CRA

Die fortschreitende Digitalisierung, Cloud-Migration und der Wandel zur hybriden Arbeitswelt erfordern ein fundamentales Umdenken in der IT-Sicherheitsstrategie europäischer Unternehmen. Die Zero-Trust-Architektur (ZTA) etabliert sich als maßgebliches Sicherheitsparadigma, das die Prämisse „niemals vertrauen, immer verifizieren" in den Mittelpunkt stellt. Dieser Artikel analysiert die theoretischen Grundlagen, praktischen Implementierungsstrategien und die Auswirkungen

Informationssicherheit

Die fortschreitende digitale Transformation im Produktionsumfeld, insbesondere durch Industrie 4.0-Initiativen, führt zu einer zunehmenden Konvergenz von klassischer Informationstechnologie (IT) und Betriebstechnologie (Operational Technology, OT). Diese Entwicklung eröffnet zwar erhebliche Effizienzpotenziale, schafft jedoch gleichzeitig neue Angriffsvektoren für Cyber-Bedrohungen. Die sichere Integration beider Welten erfordert ein fundiertes Verständnis der spezifischen Anforderungen

Informationssicherheit

Externer CISO als Alternative zur internen Position: Aufgaben, Kosten, Vorteile & Auswahlkriterien. Expertenratgeber für Mittelstand.

Compliance

Von ISO 27001:2022 zur CRA-Compliance (Cbyer Reseliance Act): Vollständige Gap-Analyse, Mapping-Tabelle aller 93 Controls und 24-Monats-Implementierungs-Roadmap.

DSFA Pflicht: Vollständiger Leitfaden zur Datenschutz-Folgenabschätzung nach Art. 35 DSGVO. ✓ Prüfschema ✓ 9-Kriterien-Test ✓ Schritt-für-Schritt-Anleitung

Dating-Apps entwickeln sich zum kritischen Sicherheitsrisiko für Unternehmen. Erfahren Sie, wie Social Engineering über Dating-Plattformen funktioniert und welche Schutzmaßnahmen wirksam sind.

ISO 27001:2022 deckt ca. 60% der CRA-Anforderungen ab. Erfahren Sie, welche zusätzlichen Maßnahmen für die CRA-Compliance bis 2027 erforderlich sind.

DSGVO und NIS-2: Entdecken Sie die wichtigsten Schnittmengen zwischen Datenschutz und Cybersicherheit. Praxisleitfaden für effiziente Compliance-Umsetzung mit ISO 27001, IT-Grundschutz und Integration von CRA, DORA und AI Act.

A/B Testing stellt für deutsche Unternehmen eine unverzichtbare Methode zur evidenzbasierten Optimierung digitaler Produkte dar, birgt jedoch erhebliche rechtliche Herausforderungen unter der DSGVO. Dieser Expertenleitfaden analysiert die spezifischen Anforderungen für DSGVO-konformes A/B Testing, basierend auf der aktuellen Rechtsprechung, BSI IT-Grundschutz-Standards und bewährten Implementierungsstrategien. Unternehmen erhalten konkrete Handlungsempfehlungen für

Cyberversicherungen haben sich als unverzichtbares Risikomanagement-Instrument für kleine und mittelständische Unternehmen etabliert. Entscheidend für den tatsächlichen Versicherungsschutz ist jedoch die Erfüllung vertraglich vereinbarter Obliegenheiten.

Externer Datenschutzbeauftragter: Alles zu Aufgaben, Qualifikationen, Kosten & Auswahlkriterien. Mit rechtlichen Grundlagen & Praxis-Tipps.

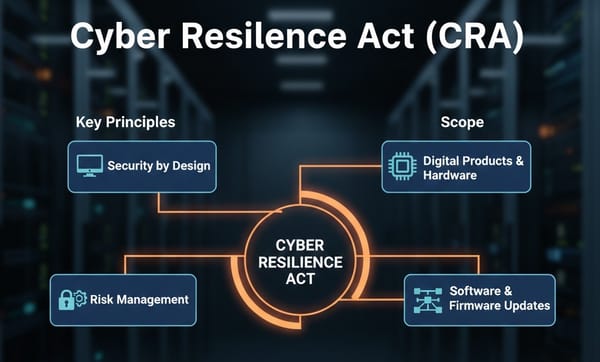

Der Cyber Resilience Act (CRA) markiert einen Wendepunkt für die Cybersicherheit digitaler Produkte in Europa. Erstmals müssen Hersteller, Importeure und Händler verbindliche Sicherheitsanforderungen über den gesamten Produktlebenszyklus erfüllen. Dieser Leitfaden erläutert die wesentlichen Anforderungen der Verordnung und bietet Ihnen einen strukturierten Fahrplan zur erfolgreichen Umsetzung in Ihrem Unternehmen. Was ist

DSGVO-konforme Pseudonymisierung: Methoden wie Tokenisierung, Hashing und Verschlüsselung im Praxisvergleich. Mit Implementierungsleitfaden und Beispielen.

Eine seriöse ISMS-Implementierung nach ISO 27001 benötigt 8-18 Monate. Erfahren Sie, warum Quick-Fix-Lösungen scheitern und wie Sie ein nachhaltiges Informationssicherheits-Managementsystem aufbauen.

Zwei Seiten derselben Medaille Die zunehmende Digitalisierung der Geschäftsprozesse stellt Unternehmen vor erhebliche Herausforderungen im Bereich Informationssicherheit und Datenschutz. Während die Datenschutz-Grundverordnung (DSGVO) seit Mai 2018 den Schutz personenbezogener Daten in der Europäischen Union regelt, bietet die internationale Norm ISO 27001 einen strukturierten Rahmen für Informationssicherheits-Managementsysteme (ISMS). Ein weit verbreitetes

Datenanonymisierung nach DSGVO: Lernen Sie bewährte Methoden wie K-Anonymität, L-Diversität und T-Closeness kennen. Praxisbeispiele und rechtssichere Umsetzung für Ihr Unternehmen.